Относительно недавно вышел свежий релиз дистрибутива Tails — того самого, который, по слухам, использовал Сноуден для сокрытия своих каналов от всевидящего ока Старшего Брата aka NSA. В связи с этим мы решили всесторонне исследовать данный дистрибутив и описать его возможности.

ОБЩИЕ СВЕДЕНИЯ

Сперва стоит кратко перечислить основное ПО, входящее в дистрибутив:

- ядро 3.12 — довольно свежее, даже с учетом того, что новые версии ядер сейчас штампуют едва ли не каждый месяц;

- Vidalla 0.2.21 c Tor 0.2.4.21 — тоже свежачок;

- GNOME 2.30.2 — да, Tails до сих пор не бросил старый добрый второй GNOME;

- в качестве браузера используется Iceweasel со стандартными плагинами для обеспечения анонимности — Torbutton, FoxyProxy, Adblock Plus и NoScript.

Перейдем к запуску. Он длится примерно 15 секунд, и, если быть внимательным, можно заметить надпись Debian 6.0.9, соответственно, система пакетов в дистрибутиве — deb. После запуска можно сразу задать удобный тебе язык интерфейса, а затем, по желанию, заглянуть в дополнительные настройки, где можно задать пароль root (в противном случае некоторые задачи нельзя будет выполнить), некоторые опции Tor и да — маскировку под Windows XP.

Об этой маскировке стоит рассказать чуть подробнее. Очень реалистичная на взгляд издалека, она представляет собой всего лишь те самые зеленые обои из XP, оформление окон и не очень удачную имитацию панели задач (чего стоит только кнопка Start при выборе русского языка и индикатор раскладки). При попытке открыть меню Start несоответствие с XP не заметит только слепой. В общем, данная опция может быть полезна лишь там, где народ крайне невнимательный.

После входа в систему высвечивается предупреждение о системном времени и, при запуске в виртуалке, о вероятности перехвата данных — и если без маскировки оно выглядит стандартно, то с ней всплывающие справа вверху экрана сообщения кажутся подозрительными.

При этом после запуска придется подождать еще какое-то время, пока запустится Tor, что сильно зависит от времени синхронизации с NTP-сервером. И уже после этого можно начинать работать.

ЗАПУСК С ФЛЕШКИ И ИСПОЛЬЗОВАНИЕ TAILS

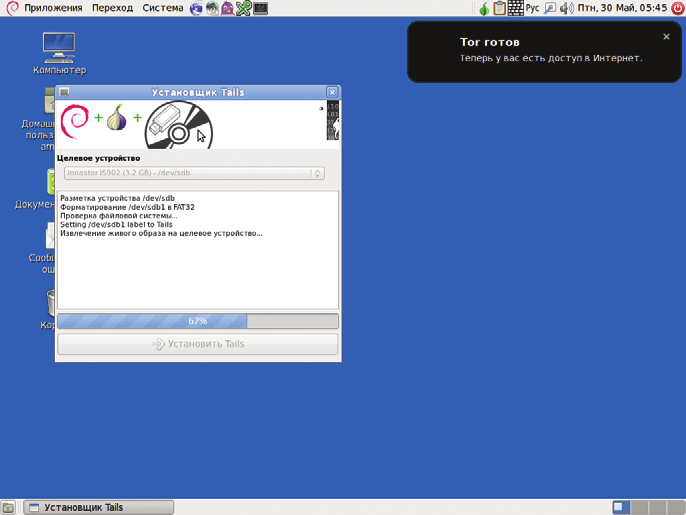

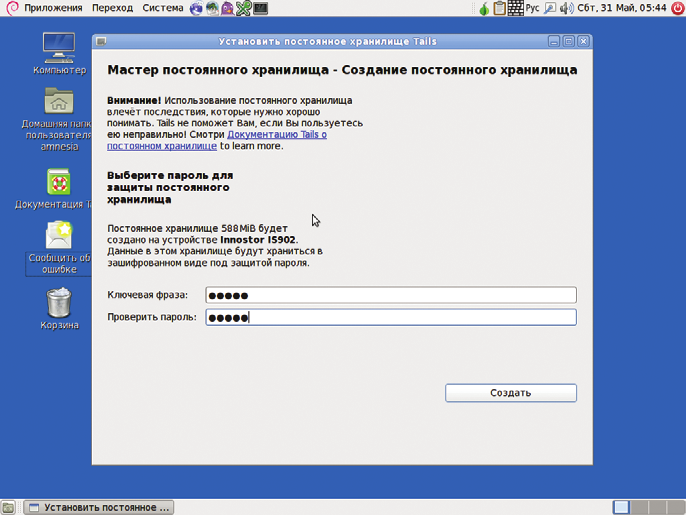

Tails поддерживает и установку на флешки. Это может быть полезным, например, если ты планируешь запускать его на нетбуках, где привода для чтения оптических дисков нет. Для создания загрузочной флешки выбери «Приложения Tails — Tails Installer» и соответствующий пункт. После установки и запуска можно создать на флешке постоянное хранилище. Естественно,

оно будет зашифровано. Распишу сам принцип постоянного хранилища.

Создание происходит таким образом. Проверяется, запущен ли дистрибутив с флешки, создана ли она с использованием Tails installer, нет ли уже на нем постоянного хранилища… если все условия соответствуют, программа tails-persistance-setup отводит все оставшееся место на флешке

под контейнер Luks с меткой TailsData, форматирует его в ext3 (выбранную из-за того, что режим

журналирования по умолчанию затрагивает только метаданные, соответственно, если жизненный цикл флешки это и уменьшает, то не сильно) и передает права владения стандартному пользователю Tails. В качестве алгоритма шифрования используется стандартный нынче для Luks AES-CBC-ESSIV с хешированием SHA-256.

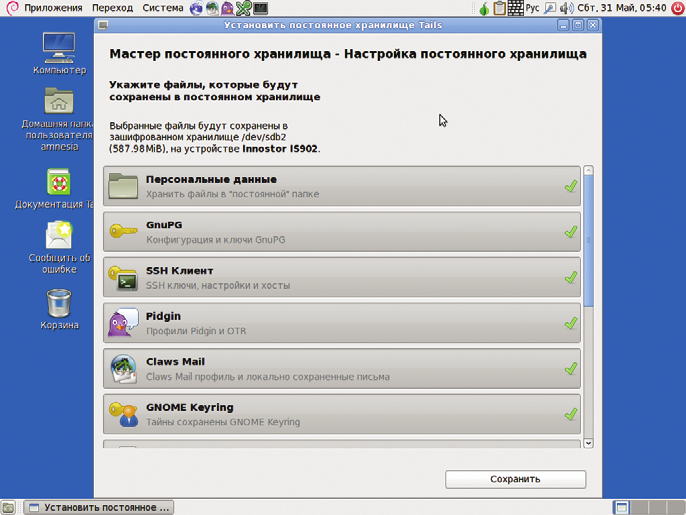

После создания криптотома будет задан вопрос: а какие, собственно, данные ты там хочешь хранить? И уже после перезагрузки можно будет выбирать, использовать его или нет, а если использовать, то только ли на чтение или и на запись тоже. К слову, бэкенд, tails-persist, поддерживает подключение нескольких постоянных хранилищ, а вот GUI это не поддерживает.

После работы с данными, которые планируется опубликовать, нужно ее почистить от твоей личности — и я в данном случае говорю не о стилистических оборотах (хотя в том числе и о них, иначе есть риск деанонимизации), но о метаданных, в которых тоже есть много сенситивной информации. Для этого предназначен Metadata Anonymisation Toolkit. Поддерживает он (полно стью или частично) удаление метаданных из сле дующих файлов:

• JPEG — удаление exif и данных, записанных фотошопом;

• Open Document — удаляет файл meta.xml;

• документы MS Office (к сожалению, заявлена поддержка только современных форматов наподобие docx);

• PDF — удаление путем ререндеринга с использованием Cairo;

• архивы (TAR и ZIP) — перепаковка;

• MP3 — удаление тегов ID3;

• FLAC и Ogg — с помощью питоновского модуля mutagen.

Работа в Сети заявлена через Tor. Хотя можно использовать Unsafe Web Browser, но это крайне не рекомендуется. Для уменьшения вероятности узнавания IP-адреса через скомпрометированное приложение (с помощью команды GETINFO address на порт управления) данный порт доступен только пользователю vidalla, от имени которого и запускается Vidalla. Однако имеется фильтрующий прокси, так что отдельные операции, такие как смена Tor-личности, доступны и из не доверенных программ.

DNS через Tor, как известно, не работает — из-за отсутствия в нем поддержки UDP. В Tor, тем не менее, есть функциональность резолвера, ограниченная запросами типа A. Но ведь программы могут действовать в обход системного резолвера! Создатели Tails предусмотрели и это — любой исходящий трафик на UDP-порт 53 не от определенного пользователя запрещен. Кроме того, в дистрибутиве есть ttdnsd, который обслуживает запросы иных типов, направляя их на OpenDNS в виде TCP-пакетов через Tor. Ttdnsd не применяют в качестве резолвера по умолчанию исключительно из-за того, что он и по сей день сырой.

Отдельно стоит сказать и о настройках iptables. Настраивается он через фронтенд Ferm и торифицирует DNS-запросы, разрешает Tor и I2P (в пакеты последнего, кстати, может инкап сулироваться UDP-трафик), учитывая при этом UID. Поскольку IPv6 Tails не поддерживается, его

трафик дропается. При удалении файлов из Nautilus они уничтожаются с помощью расширения к нему Nautilus Wipe, которое, в свою очередь, использует утилиты из пакета secure-delete. Отмечу, что на журналируемых файловых системах (в частности, на ext3) корректная их работа не гарантируется. В качестве почтового клиента используется Claws Mail, который, помимо торификации, сконфигурирован таким образом, что заголовок Message-ID не содержит сенситивной информации. Кроме того, HTML в сообщениях по умолчанию запрещен.

Pidgin сконфигурирован так, что не пишет сообщения в лог и выдает минимум информации о себе, используя при этом как можно меньше плагинов — фактически из всех доступных протоколов доступны только IRC и Jabber. В случае с IRC при входе в систему случайным образом

выбирается ник, который и будет использоваться в дальнейшем. Кроме того, возможно использо-

поверх Jabber OTR — протокол-надстройку, обеспечивающий безопасность переписки. Одной из его особенностей является отрицаемость шифрования, основанная на спорном режиме шифрования AES — CTR, спорность которого заключается в возможности подмены сообщений («я не я, корова не моя»).

Поддержка swap отсутствует как таковая — вместо /sbin/swapon стоит пустышка.

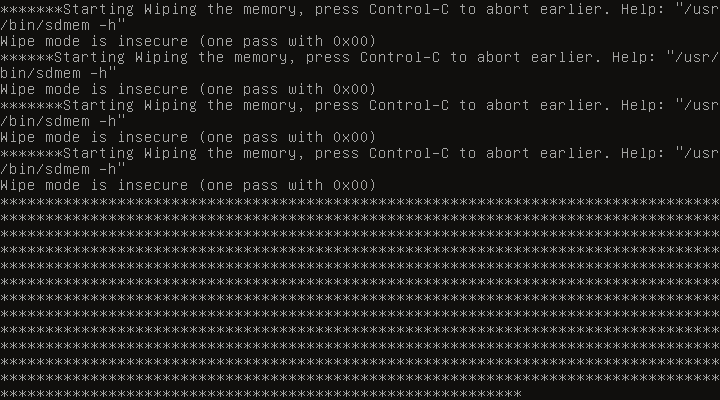

Также стоит рассказать еще об одной особенности Tails — перезаписи оперативной памяти для предотвращения возможности восстановления содержимого. Для этого после корректного отключения питания (с помощью shutdown) или физического извлечения носителя Tails с помощью функциональности kexec запускается другое ядро и уже из него вызывается утилита sdmem. В Tails используется самый быстрый метод перезаписи, при котором память забивается нулями только один раз — разработчики утверждают, что этого более чем достаточно. При этом, если выдернуть флешку, вместо нормального завершения работы произойдет грубое пере ключение на это ядро.

ЗАКЛЮЧЕНИЕ

Разработчики дистрибутива проделали огромную работу, сведя множество инструментов для обеспечения анонимности в одно целое. Однако нет предела совершенству. С ходу можно назвать две особенности, которые неплохо было бы внедрить в дистрибутив.

Во-первых, скрытые контейнеры — причем сконструированные таким образом, что запись на «открытый» контейнер с большой степенью вероятности приводила бы к повреждению «скрытого» (аналогичная технология, по некоторым сведениям, использовалась в военной разведке — при неаккуратном проявлении перехваченных снимков второй, скрытый слой неизбежно уничтожался).

Во-вторых, неплохо бы иметь возможность выбора степени уничтожения «постоянного хранилища» — сверхбыстрое (перезапись только заголовка Luks-тома), быстрое — перезапись заголовка тома и нескольких десятков случайных секторов, нормальное и параноидальное.

Тем не менее дистрибутив уже сейчас готов к работе, что подтверждает опыт Сноудена. Главное в этом деле — в первую очередь думать своей головой, а уж во вторую полагаться на технические средства.